さて、VL に化けたらこの ROM の脆弱性を突きます。

その前に事前準備。rootkitGXSX_v3.7z を解凍して、files 以下にある step3.sh を少しだけ修正しておきます。最後の2行をコメントアウトしておきます。

## rm /data/local.prop ## reboot

こんな感じ。行頭に # を置けばコメントアウトです。

さて、VL っぽくなった AX は USB デバッグを ON にした状態で PC に繋いで・・・

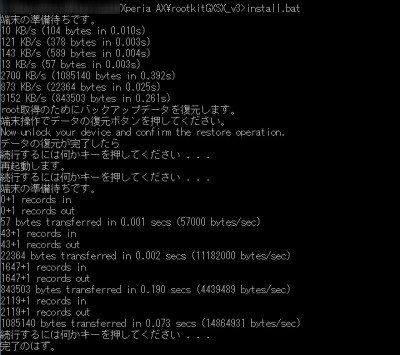

そして、コマンドプロンプトから install.bat を実行して指示通りに。これにて root が取れたはずなんです。

再起動したら、またまた PC に接続してコマンドプロンプトから adb shell を実行。su って実行できたら rooted な状態です。この状態で以下のコマンドを打ち込みます。

echo ro.kernel.qemu=1 > /data/local.prop

これで、/data/local.prop の最終行に1行追加されたはず。念のため cat コマンドで local.prop の中身を確認。

これにて VL 状態での作業を終了。続いては、AX の system だけ書き戻します。

作業は FlashTool にて。最初に作成した AX の FTF を選択して、チェックボックスをいじって loader.sin と sysmte.sin の2つだけが中央のリストに残るようにして OK ボタン。

焼き終えたら起動させて、再び adb shell。以下のコマンドを実行

cd /data/local/tmp ./step2.sh ./step3.sh

step2 は途中でエラーになったりリセットしちゃう場合があるかもしれません。私は2回目でうまく行きました。step2 ができたら step3 を実施するようにします。

この作業は、AX のシステムを焼いたことによって ric も戻って、su と busybox コマンドが消えてしまったところを、rootkit がコピーしておいてくれたツールを再度内部で実施して再び書き換えるというもの。これを実施したことによって、AX のシステムでも rooted な状態になったわけですね。

さて、最後は完全に AX に戻す作業が残っております。